- クラウド技術

TLSとクラウドサービス・ブラウザサービス

- #AWS

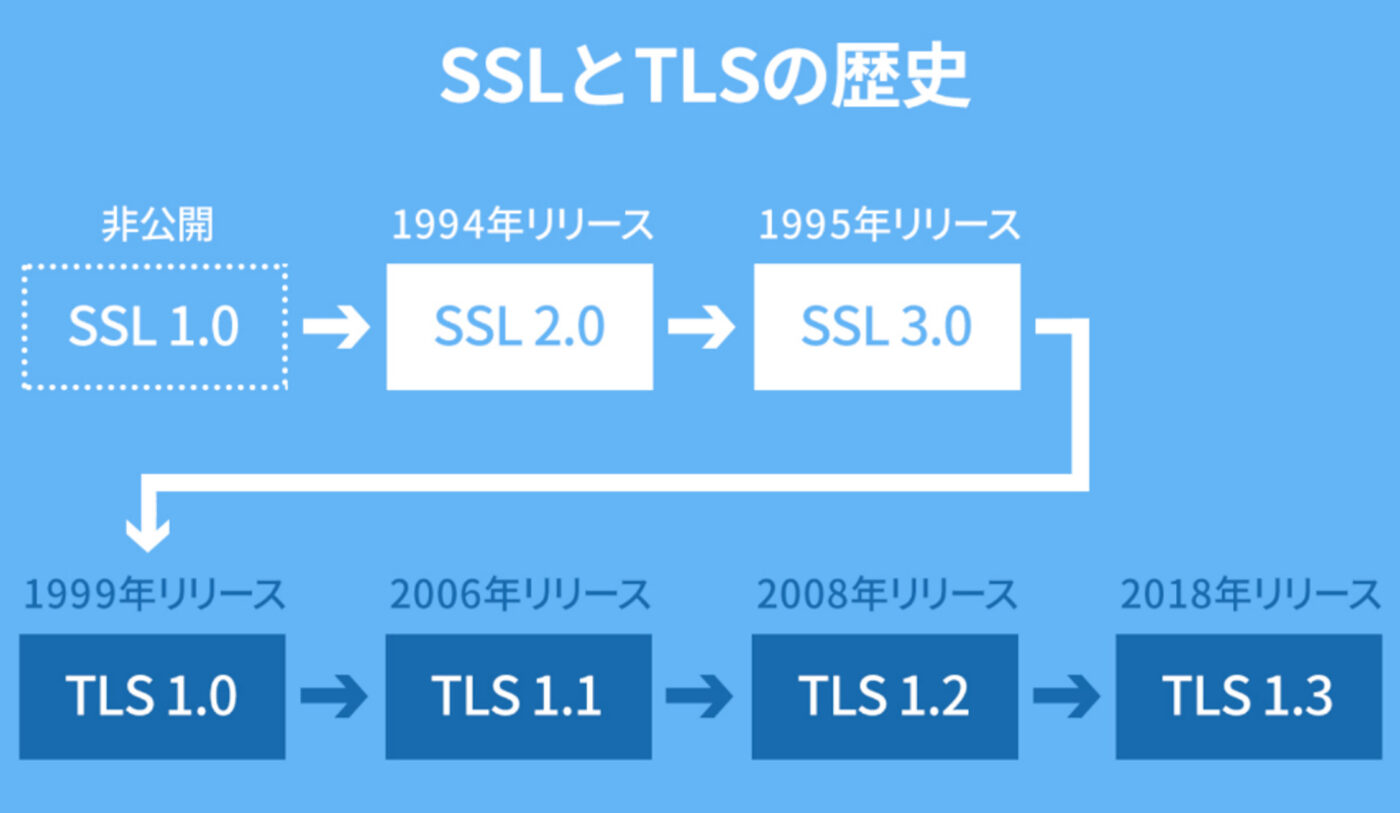

TLSはSSLの後継プロトコル。SSLは、1.0→1.1→1.2→1.3とバージョンアップしてきたが、その都度、脆弱性が見つかってきた。そのためSSLのバージョンアップと並行してTLSの開発が進められてきた。

だが、TLSも1.0、1.1はダウングレード攻撃を受けるおそれがあるため、ブラウザサービス、クラウドサービスを展開している各種ベンダーは非推奨としている。

目次

【TLS1.3での主な変更点】

【エンジニア募集中】フルリモート可◎、売上/従業員数9年連続UP、平均残業8時間、有給取得率90%、年休124日以上 etc. 詳細はこちらから>

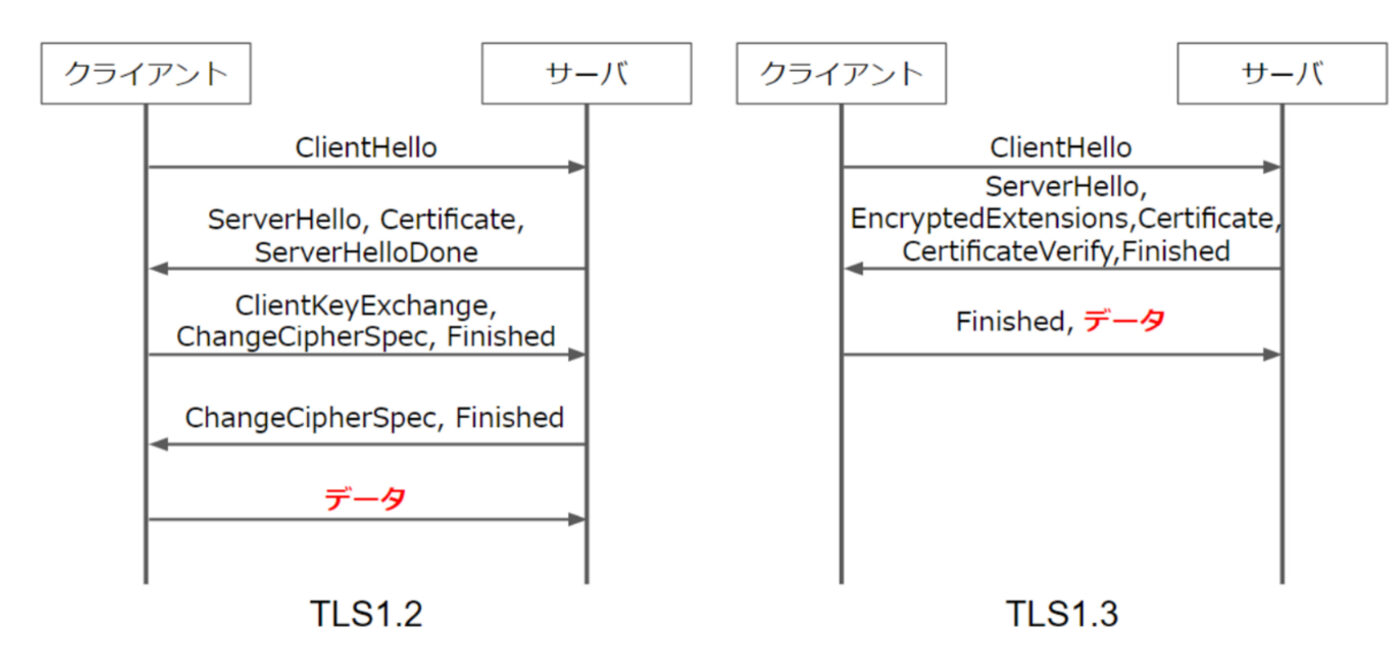

1.ハンドシェイクの効率化

通信開始時のハンドシェイクが1往復になった。

2.暗号スイートの整理

信用する暗号アルゴリズムやハッシュアルゴリズムを強度が高いものに限定した。

3.旧バージョンでの再ネゴシエーションの禁止

TLS1.2以前による再ネゴシエーション(ハンドシェイクのやり直し)を禁止した。

【各クラウドサービスの対応】

1.AWS

2023年6月28日以降、TLS1.1以前ではAPIに接続できないようにする。ただし、ELBの一部やAmazon CloudFrontなどはTLS1.1以前でも対応可能。

2.Microsoft Azure

TLS1.1以前での接続を拒否する予定はないが、利用者にはTLS1.3に移行するように推奨している。

3.GCP(Google Cloud Platform)

Google CloudのAPI接続はTLS1.2以降のみをサポート。一般向けサービスにおけるTLS1.1以前のサポート停止は未定。

※Google側は、利用者が最新のWebブラウザを使っていれば、TLS1.1以前で接続することは無いと言っている

【ブラウザサービス】

1.Microsoft Edge

ChromiumベースのEdgeのみ2020年中に無効となった。Edge HTMLベースのレガシーEdgeおよびInternet Exploreは2022年9月になってようやく無効化された。

2.Google chrome

2013年にGoogleが公開したQUICという独自プロトコルがあるが、そのプロトコルを実装したのがGoogle Chrome。QUICには、Google版QUICと、IETF版QUICの2種類がある。

QUICのリリース当初は、独自のセキュリティ機能を実装したが、現在のHTTP/3を採用したGoogle版QUICではTLS1.3の機能を取り込んで安全な通信を実現している。

Googleは、将来的にはIETF版QUICを採用する予定である。

【エンジニア募集中】フルリモートも◎(リモート率85.7%)、平均残業8時間、年休124日以上、有給取得率90% etc. 詳細はこちらから>