- クラウド技術

Simple Active Directoryを利用したAWS VPNの構築

- #AWS

目次

目的

【エンジニア募集中】フルリモート可◎、売上/従業員数9年連続UP、平均残業8時間、有給取得率90%、年休124日以上 etc. 詳細はこちらから>

VPN接続時にユーザーを判定したいため

Active Directoryを利用してVPNを構築する

前提

・VPCが構築済みであること

・ドメインを取得済みであること

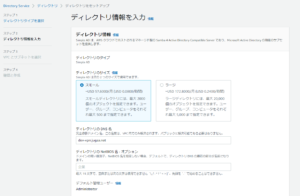

Simple AD のセットアップ

AWSコンソールからSimple ADを作成する

ディレクトリのサイズ:スモール

ディレクトリの DNS 名:dev-vpn.jugaa.net

管理者パスワード:XXXXXXXX

上記以外はデフォルトのまま次へ

任意のVPCを選択する

上記以外はデフォルトのまま

次は確認画面となるのでそのまま作成を選択

ステータスが「アクティブ」になれば作成完了。

Simple AD にユーザー追加

以下のURLからWorkSpacesのページに遷移し「WorkSpacesの起動」を選択する

https://ap-northeast-1.console.aws.amazon.com/workspaces/home?region=ap-northeast-1#listworkspaces:

対象のディレクトリを選択し次へ

ディレクトリ:dev-vpn.jugaa.net

新規ユーザー作成の部分に必要項目を入力し「ユーザー作成」ボタンを選択する

ユーザーを追加したら、「キャンセル」で元画面に戻る

Simple AD のユーザーパスワード設定

Directory Serviceのメニューに戻り右上の「ユーザーパスワードをリセット」を選択する

ユーザー名とパスワードを入力して「パスワードをリセット」を選択する

エラーが出なければ完了。

AWS Certificate Managerで証明書を発行する

以下のCNAME名、CNAME値をドメインのDNSに設定し

ステータスが「成功」になることを確認する

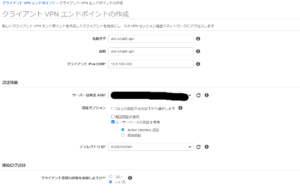

クライアントVPNの作成

VPCのメニューからクライアントVPNを作成する

名前タグ:dev-smallit-vpn

説明:dev-smallit-vpn

クライアントIPv4 CIDR:10.0.100.0/22

サーバー証明書:上記手順で作成したACMを選択

ユーザーベースの認証を使用にチェック

Active Directory認証にチェック

ディレクトリID:上記手順で作成したディレクトリID

接続ログ記録:いいえ

上記以外はデフォルトのまま「クライアントVPNの作成」を選択

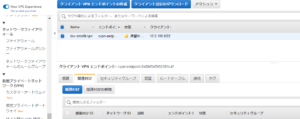

作成が完了後、タブメニューからサブネットを関連付けを行う

関連付けるサブネットを選択する

タブメニューから承認ルールの追加を行う

承認ルールの設定

送信先ネット:10.0.0.0/16

状態が「使用可能」になれば完了

クライアントツールのインストール

VPNで接続する端末でOpenVPNのインストールを行う

【ダウンロードURL】

https://aws.amazon.com/jp/vpn/client-vpn-download/

※今回はWindowsからアクセスするため「AWS Client VPN for Windows, 64-bit」を選択する

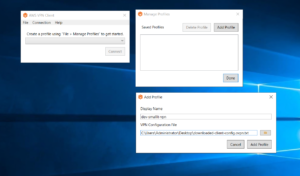

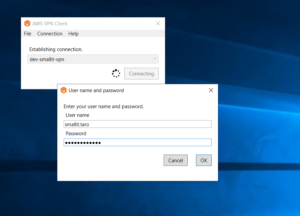

VPNクライアントからアクセス

AWSコンソール画面で「クラアント設定のダウンロード」を選択する

VPNで接続する端末でAWS VPN Clientを実行する

メニューから「File → Manage Profiles → Add Profile」に移動し設定を行う

Displya Name:dev-smallit-vpn

VPN Configuration File:先程ダウンロードしたクラアント設定ファイルの場所

設定後、「Connect」を選択する

ユーザーログインを求められるので先程作成したユーザーを入力

User nme:smallit.taro

Password:XXXXXX※上記で設定したパスワード

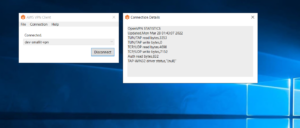

詳細画面にOpenVPN STATISTICSが表示されれば接続成功

AWSコンソールに接続されている情報が表示される

以上

【エンジニア募集中】フルリモートも◎(リモート率85.7%)、平均残業8時間、年休124日以上、有給取得率90% etc. 詳細はこちらから>